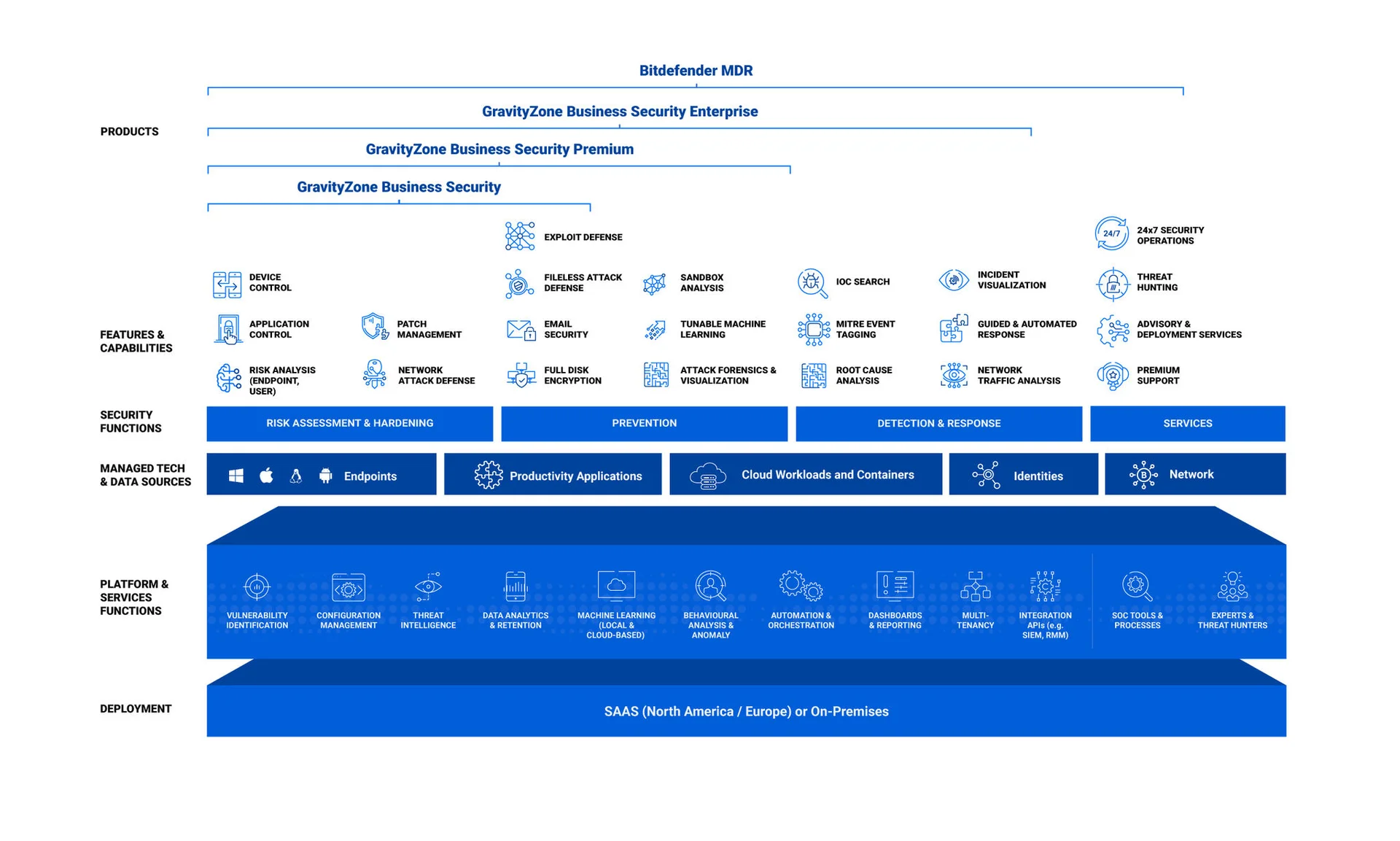

- GravityZone Business Security

- GravityZone Business Security Premium

- GravityZone Business Security Enterprise

| GravityZone Business Security | GravityZone Business Security Premium | GravityZone Business Security Enterprise | |

Protección para Pc Windows, Mac, Linux y Windows Server. | Protección para Pc Windows, Mac, Linux y Windows Server. | Protección para Pc Windows, Mac, Linux y Windows Server. | |

| Antivirus Inteligente

Garantiza una protección completa contra todo tipo de malware: ransomware, phishing, ataques de día cero, virus, spyware, etc.

| |||

| Fácil Administración y Control

Todo está disponible en una única plataforma fácil de usar para todos sus dispositivos, permite elegir entre una consola de administración alojada en la nube u on-premise.

| |||

| Protección para Endpoints

Protección de endpoints por capas de última generación con las mejores capacidades del mercado en cuanto a prevención, detección y bloqueo, y utiliza técnicas probadas de Machine Learning, análisis del comportamiento y monitorización continua de los procesos en ejecución.

| |||

| Network Attack Defense

Consiga un nuevo nivel de protección frente a los ataques contra las vulnerabilidades de la red

| |||

| Mitigación de Ransomware

Proporciona una innovadora característica de mitigación de ransomware que recupera automáticamente sus archivos locales y de red mediante copias de seguridad a prueba de manipulación.

| |||

| Protección Avanzada Ransomware

Protección contra ataques informáticos sofisticados y amenazas persistentes avanzados. Prevención y mitigación de ransomware.

| |||

| Análisis de Riesgos Integrado

Analice continuamente los riesgos en los endpoints para descubrir y priorizar las configuraciones erróneas y habilitar acciones de endurecimiento automáticas con el fin de corregir las vulnerabilidades.

| |||

| Análisis de Riesgos por Usuarios

Ayuda a identificar las acciones y los comportamientos de los usuarios que supongan un riesgo de seguridad para la organización, como ejemplo el uso de páginas web sin cifrar para iniciar sesión en sitios web, una deficiente gestión de contraseñas, el uso de USB comprometidos, las infecciones recurrentes, etc.

| |||

| Investigación Forense

Obtenga información sobre su entorno de amenazas y realice análisis forenses de los ataques dirigidos contra su organización. Visualice la cadena de ataque y detenga la amenaza.

| |||

| Defensa contra ataques de red

Detecta y previene ataques contra las vulnerabilidades de la red. La defensa contra ataques de red los bloquea antes de que puedan ejecutarse, incluidos los de fuerza bruta, ladrones de contraseñas y movimientos laterales.

| |||

| Correlación entre Endpoints

Esta tecnología de correlación entre endpoints eleva el listón de la detección de amenazas y la visibilidad al aplicar capacidades de XDR para detectar ataques avanzados que involucran a múltiples endpoints de infraestructuras híbridas.

| |||

| Capacidad de Prevención Avanzada

Incluyen detección de anomalías y defensa contra exploits, bloquea las amenazas sofisticadas en las primeras etapas de la cadena de ataque. La detección previa a la ejecución y las mejoras de EDR evitan que los atacantes subviertan su sistema y detectan y bloquean los comportamientos anómalos según sus probabilidades.

| |||

| Cobertura Multiplataforma y API de Integración de Terceros

Ofrece una seguridad constante en todos los endpoints empresariales con Windows, Linux o Mac en infraestructuras físicas, virtualizadas o en la nube. Admite la integración con herramientas de operaciones de seguridad preexistentes, incluyendo Splunk, y se ha optimizado para tecnologías de centros de datos, incluidos los principales hipervisores.

| |||

| Defensa por Capas

Las tecnologías sin firmas, que incluyen Machine Learning avanzado local y en la nube, análisis del comportamiento, espacio aislado integrado y endurecimiento de dispositivos constituyen una protección por capas altamente eficaz contra las amenazas sofisticadas.

| |||

| Investigación y respuesta ante incidentes

Facilite que los equipos de respuesta ante incidentes reaccionen rápidamente y detengan los ataques en curso con un solo clic.

| Cotizar Licencias | Cotizar Licencias | Cotizar Licencias |